Las armas más potentes son los computadores y la Internet

Por Gustavo Castro para la revista ANDA (Asociación Nacional de Anunciantes)

El planeta en manos de ciberejércitos, espías, hackers, drones y “robots asesinos”

Este es un tema complejo y extenso. Hasta comienzos de este siglo las guerras se desarrollaban en tierra, mar, y aire; pero el gran desarrollo de las tecnologías de la información y las comunicaciones generó un nuevo y peligroso ambiente de enfrentamiento que con lleva a una nueva versión bélica, y que preocupa mucho a los líderes políticos y militares del mundo: la defensa virtual. Cada día aumentan los ataques informáticos para espiar y robar datos clasificados; de eso no se ha salvado Colombia, sujeto de espionaje y de una de las guerras cibernéticas, desenmascarada por Edward Snowden.

La ciberguerra del futuro, no es del futuro, se libra ya; no es una ficción, es real. Es la guerra cibernética en la que se enfrentan Estados, grupos sociales y ejércitos, Estados con delincuentes cibernéticos, o con grupos violentos de origen político, económico, religioso o étnico, y por ello para los países, la seguridad de las redes y los sistemas informáticos es una prioridad vital de defensa. Hoy se amenaza esa seguridad de las naciones desde el cibersespacio; sin armas, desde los computadores y la Internet. A los atacantes, (hackers contratados por Gobiernos, independientes, líderes cívicos o delincuentes), los llaman “soldados cibernéticos”, “ciberespías”, o “ciberguerrilleros”. Nadie está exento de su acción que puede infiltrar cualquier sistema tecnológico. Tienen poder para someter gobiernos, manipular información, quebrar economías, movilizar gigantescos grupos sociales…o sembrar el caos en el planeta. El mundo está en sus manos y en ellas una potencial tercera guerra mundial, diferente; de todos contra todos, de enfrentamiento en bloques de naciones; de alianzas de carácter político, religioso o social; de conflictos entre dos o más países, o de Estados con criminales cibernéticos. En la mira están naciones, instituciones gubernamentales, operadores de infraestructuras, grupos religiosos y empresas que enfrentan los crecientes ciberataques de activistas, hackers, y todo tipo de piratas informáticos.

La Agencia Nacional de Seguridad, NSA, es el complejo de Inteligencia más poderosos

En 2013 han ocurrido las mayores filtraciones de información clasificada en la historia de Estados Unidos, y del mundo. Mientras en marzo pasado, el Presidente Barack Obama inculpó a China y a otros países de perpetrar ataques cibernéticos, afirmando que atentaban contra la infraestructuras de empresas estadounidenses, Edward Snowden, de 29 años, ex – trabajador de un contratista de la Agencia de Seguridad Nacional de Estados Unidos, NSA, (que integra la mayor agencia secreta del mundo, con 35.000 funcionarios), destapó el megaescándalo de los programas de ciberespionaje del gobierno norteamericano, que según él, “ha leído y grabado correos, mensajes, y llamadas durante años y la Agencia Nacional de Seguridad, NSA, ha llevado a cabo más 61.000 operaciones de pirateo. Los programas espías le dan al gobierno estadounidense acceso ilimitado a los correos personales y a las cuentas de las personas, y la CIA lo utiliza para procesar enemigos de EE.UU. Este escándalo sobre la capacidad de espiar, atacar y destruir sistemas de computadores e infraestructura física mundial, generó el más serio y complejo conflicto político y diplomático en el que hoy se mueven intereses estratégicos de los Estados Unidos y de otros países.

La mayor agencia secreta del mundo espía a Colombia

Snowden fue entrevistado en Moscú

El ex – consultor Snowden hizo la denuncia de “una masiva violación de la privacidad de la gente”, sin antecedentes en el mundo. El copió más de 5000 archivos y los envió al periódico The Guardian; escapó a Hong Kong, y pasó a Rusia luego de ser declarado traidor a su patria. Su arrojo sacó a la luz pública los programas informáticos espías de inteligencia de la NSA: Prisma, Bundless, y XKeyscope, para acceder a correos electrónicos, conversaciones en línea y llamadas de voz a través de Google, Youtube, Facebook, Skype, Hotmail, Twiter, Yahoo y otras empresas de cable y telefonía, con ayuda de Microsoft. Este escándalo que aún no termina, forzó un diálogo tenso entre Barack Obama y Vladimir Putin. Y luego de que 15 Países le negaran asilo a Snowden, Venezuela, Bolivia y Nicaragua se lo ofrecieron, pero hasta el día de escribir esta nota, él segúia aislado en el Aeropuerto de Moscú, esperando encontrar la forma de llegar a Suramérica. Parte de la opinión pública mundial ha censurado el espionaje masivo y se ha puesto del lado de Edward Snowden, denunciante del extenso programa estadounidense de espionaje cibernético de su gobierno, que ha tocado entre otros, a nuestro país. Este hecho ha sido tan grave, que desató una cacería mundial implacable contra el ex- consultor Snowden, quien pidió asilo en 20 países, siendo rechazado por 14 y aceptado por tres que desafiaron a los Estados Unidos: Bolivia, Nicaragua y Venezuela.

Capturado por Irán

En este capítulo de la guerra cibernética, Snowden acusó al programa cibernético de vigilancia estadounidense, de espiar a 38 naciones, entre ellas: Colombia, China, Irán, Francia Italia, Grecia, España, México, Venezuela, Panamá, Emiratos Arabes y La Región Administrativa Especial de Hong Kong.

Hoy se sabe que hay centros técnicos y ejércitos cibernéticos de hackers en Estados Unidos, Siria, Israel, el Reino Unido, Alemania, India, China, Corea del Sur, Corea del Norte, Yemen, Irán, Rusia, Noruega, Turquía, Australia, y otras naciones. Estos cibersoldados protegen sus bases de datos estratégicas y están listos para responder ataques y para enfrentar a las guerrillas cibernéticas rivales, con hackers que en lugar de armas manipulan computadores e Internet.

Drones y robots asesinos

En otro campo de la guerra cibernética, actúan los famosos drones que parecen pequeños juguetes, pero que son mortíferos aviones de ataque, dirigidos, no tripulados, como el X47B, que aterriza asombrosamente en portaaviones. Son certeras armas de guerra, activas en Afganistán, Irak, Pakistán, Yemen, Somalia, y presentes hoy en el conflicto armado colombiano, los cuales, según el periódico El Tiempo, pueden ser construidos aquí, “a un costo de dos millones de pesos”.

Un escuadrón de drones despega de un portaaviones

Inspirada en los drones fue creada una amenaza mayor, incontenible, la de los robots asesinos que no controvierten órdenes y que están siempre listos a atacar. Pueden actuar por sí mismos, seleccionar sus blancos y atacar objetivos con bombas mortales; difieren de los drones, que tras ser programados pueden tomar decisiones autónomamente, sin intervención del ser humano. Los drones obedecen a alguien que maneja su poder destructivo, mientras los robots lo hacen autononamente. Analistas de guerra consideran que, ”es una locura desarrollar estos robots autónomos que pueden decidir desde el aire sobre la vida de civiles a quienes deciden eliminar, sin saber si son hombres pacíficos o guerreros.

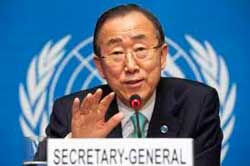

Estados Unidos, Israel, Corea del Sur, el Reino Unido y otros países poseen estos robots para derribar cohetes teledirigidos. Human Rights Watch ha pedido, “severos límites a este tipo de armamento”, y la ONU demanda drásticos controles, porque “no es justo que la población civil sufra por sus efectos”.

Aunque parezca exagerado, hay riesgo de que un solo hacker pueda destruir o modificar cualquier sistema de control de misiles; o de que un ataque cibernético pueda transmitir virus informáticos a aviones tripulados, en vuelo, para inutilizar sus sistemas computarizados y provocar su caída, combinando la guerra electrónica con la cibernética. O intervenir aviones de combate transmitiéndoles información e imágenes falsas para desviarlos de su objetivo.

Barack Obama y el ciberespionaje de la NSA

Tras una guerra de acusaciones sobre ciberespionaje, la ciberguerra fue tema prioritario en las reuniones de los presidentes de Estados Unidos Barack Obama, y Xi Jinping, de China, en California, en Junio pasado. Pero Obama no esperaba que pocos días después inculparan a su gobierno de usar prácticas ilegales con desarrollos tecnológicos, para vigilar a ciudadanos de 38 países; de espiar asuntos militares, secretos comerciales y de interceptar las comunicaciones y el tráfico por la Internet; según Human Rights Watch, “amenazando la democracia y violando la privacidad de los ciudadanos del mundo”.

Barack Obama y Xi Jinping, de China, trataron sobre el espionaje cibernético mutuo

El periódico el Tiempo, tituló el pasado 1° de Julio: “Espionaje de EE.UU. Indigna a Europa”, e informó que la Unión Europea, París y Berlín, “exigieron explicaciones a Washington tras las casi fantásticas filtraciones y revelaciones hechas por Snowden”. La ministra de Justicia alemana, Sabine Leutheus y los cancilleres de Francia y Colombia, (Lurent Fabius y María Angela Holguín) las calificaron de “inaceptables”. Según Snowden, su gobierno viola registros de para establecer, “quién llama a quién y cuándo; y cuánto dura cada comunicación”.

La Agencia Nacional de Seguridad, (NSA), que es el complejo de Inteligencia más poderosos del mundo puede acceder con sus programas espía a sitios y datos de empresas de Internet, como: Facebook, Yahoo, Microsoft, Twiter, Skype, Google, etc, y apoderarse de correos electrónicos, chats, videos y fotos. Snowden, señalado como traidor a su patria, reveló cómo operan los programas y cómo las agencias de inteligencia de los Estados Unidos violan las comunicaciones. El programa Prisma se originó con la Ley de Espionaje de 1978, que habilitó al gobierno para espiar e interceptar comunicaciones “en aras de la seguridad nacional”. El Presidente George W. Bush, con el “Patriot Act” sentó el poder de combatir al terrorismo sin restricciones; hasta sin órdenes judiciales.

Hay una ciberguerra secreta no declarada entre China y los Estados Unidos

Como ya se dijo, hoy existen en muchos países ejércitos regulares armados y otros desarmados para defender los sistemas informáticos y electrónicos de los ataques cibernéticos de los soldados- hackers, que a veces ni se conocen y que pueden opera desde distintos sitios, unidos en torno a una causa que les es común. Uno solo de esos genios podría desencadenar una guerra inesperada desde las redes y afectar a todo el planeta, a sus sistemas de armas nucleares, complejos militares, sistemas bancarios, de transporte, comunicaciones, científicos, financieros, de justicia, o industriales; su defensa también se planifica y ejecuta desde las computadoras.

En los Estados Unidos, donde el gobierno tiene muchos miles de hackers trabajando virtualmente, le temen más a los ataques cibernéticos que a los mismos terroristas. En 2009, el Pentágono organizó un comando de ciberseguridad nacional que el Presidente Obama, llamo: “El cibercomando”. Su misión: realizar operaciones militares en el espacio virtual. La Cámara de Representantes aprobó en 2010, una ley para mejorar esa ciberseguridad que está a cargo de militares y que es hoy máxima prioridad. Y para ello financió a la Fundación Nacional de Ciencias de los EEUU (NSF).

En los cuarteles de los cibersoldados los computadores son las armas

El 22 de junio de 2011, el gobierno anunció el proyecto, Espacio Cibernético Nacional, para dotar a un grupo de científicos y militares del Departamento de Defensa, con un campo de pruebas virtual para estudiar, prevenir y luchar contra amenazas en la Internet, y para entrenar ciberguerreros, (comandos de guerra cibernética) capaces de enfrentar amenazas en las redes de comunicaciones y proteger sus sistemas. Se destinó un fondo para otorgar becas a bachilleres y universitarios con potencial e interés en especializarse en seguridad informática y convertirse en soldados cibernéticos del gobierno después de graduarse. Este, calcula que necesitará unos 1.000 nuevos cibersoldados por año

La Internet generó las guerras de la Primavera Arabe. Ejércitos cibernéticos, espionaje y ataques virtuales a varios países. Las batallas secretas del Ejército Sirio Electrónico, (SEA) y su guerra con Anonymous. La Otan y la ONU alarmadas con los grandes peligros cibernétricos. La venganza de WikiLeaks y Julian Asange. Anonymous un incontenible movimiento cibernético mundial y los hackers secuestradores, son otros temas de este informe sobre la guerra cibernética, que podrán ser leídos abriendo el siguiente enlace:

Las revoluciones y las guerras de la Primavera Arabe

En Túnez el 17 de diciembre de 2010 cayó Zine El Abidine Be, las revolucion de la Primavera Arabe nacieron en las redes sociales

Otra versión de la guerra cibernética que conmueve al mundo, se ha venido dando entre 2010 y 2013, desde cuando estalló la revolución democrática de Túnez, que inició la Primavera Arabe, caracterizada por revueltas o guerras en Egipto, Libia, Grecia y Bahréin, e impulsadas desde la Internet y redes sociales como Facebook, que han facilitado la coordinación de los llamados indignados del mundo, y de esos Estados, logrando que millones de manifestantes pierdan el miedo y salgan al tiempo a protestar, dispuestos a todo, exigiendo renuncias y tumbando gobiernos.

La ofensiva virtual por entonces fue de la resistencia; pero en el caso sirio la realidad es otra; empezó con la protesta de un pequeño grupo de hackers de la Universidad de Damasco, pero se convirtió en una sangrienta guerra civil que muestra otra cara del poder cibernético. Esta serie de alzamientos populares derrocaron gobiernos y causaron sangrientos enfrentamientos civiles, comenzaron con la revolución de Túnez, iniciada en la ciudad de Sidi Bouzi, luego que el universitario y vendedor de frutas, Mohamed Bouazizi, se inmolara al estilo bonzo en protesta porque la policía le confiscó su puesto callejero. Esto revolucionó las redes sociales en su apoyo, y el 17 de diciembre de de 2010 concluyó con el derrocamiento de Zine El Abidine Ben Ali, quien gobernaba desde 1987. Posteriormente, una revuelta sin precedentes en Egipto, terminó con 30 años de gobierno de Hosni Mubarak; y luego, en Libia, en octubre de 2011, con el asesinato del dictador Muamar Gadafi. Estas guerras de la sociedad civil, originadas desde el ciberespacio, exigían libertades democráticas, cambios políticos, económicos y sociales. Y también impulsada desde las redes sociales, nació la guerra civil Siria que deja hasta hoy más de 90.000 muertos.

Desde el teclado de un computador puede generarse una guerra

El fenómeno revolucionario cibernético continúa; desde la Internet se han generado manifestaciones masivas en Turquía, aunque no ha sido propiamente un eslabón de la cadena de la Primavera Arabe. En mayo, se inició la revuelta de los indignados en Brasil, coordinada desde Facebook y Twiter, inicialmente contra un aumento de pasajes, y convertida luego en protesta social contra la corrupción política. Según una encuesta creíble, esta ha sido apoyada por el 75 por ciento de los brasileños. Finalmente, un nuevo alzamiento, la segunda revolución en un año en Egipto, impulsada desde las redes sociales, abrió paso a nuevas elecciones luego del golpe militar que derrocó a Mohammed Morsi, primer presidente elegido allí democráticamente tras seis décadas de dictadura, hecho seguido de sangrientas manifestaciones islamistas por estos días.

Cibersoldados, espías virtuales y ataques cibernéticos

El ciberespionaje es real, no un asunto del futuro

China cuenta con un equipo especial de soldados para la guerra cibernética, su Ejército Azul fue entrenado para atacar o para defender las redes militares. Mientras los hackers chinos han infiltrado instituciones norteamericanas, otros han entrado al conflicto desde países como Corea del Sur, Arabia Saudita, Alemania o, Argentina. En 2011 un alto porcentaje de los ciberataques para robar información norteamericana importante, se originaron en China. Allí, el Great Firewall bloquea sitios web como Facebook y Twitter, para evitar noticias que afecten la “lealtad” china al Estado. El grupo Javaphile, conformado por más de 3000 hackers, se enfrentó al grupo norteamericano Hackweise, en una guerra virtual silenciosa que afectó con sus ataques a empresas y sistemas claves dentro de los dos países.

El régimen norcoreano de Kim Jong-un, viene acusando a Corea del Sur y a EE.UU. de trabajar juntos en un campamento militar situado en Seúl, causando ataques cibernéticos contra sus servidores de Internet. Corea del Norte cuenta con más de 3.000 hackers de élite; ante ello, el ministerio de Defensa de Corea del Sur, creó un comando virtual de seguridad cibernética que trabaja en llave con sus militares y con la inteligencia estatal. Un reciente ataque informático atribuido a los norcoreanos, causó la caída de los servidores de dos bancos y de tres emisoras en Seul, allí el nuevo Departamento de Defensa supervisa las estrategias de sus hackers ante amenazas a sus redes.

En otro capítulo de la ciberguerra entre países y gobiernos, Rusia acusó a Estados Unidos e Israel, de los ataques con el gusano Stuxnet contra Irán y Palestina; este virus cibernético se aprovecha de las fallas de seguridad de un sistema, e infecta el software para apagar fábricas o plantas nucleares. Otro virus maligno, el Suter, permite a un hacker controlar computadoras de aeronaves tripuladas o no.

La OTAN alerta contra el ciberterrorismo

En noviembre de 2010, la cumbre de la Organización del Tratado del Atlántico Norte (OTAN), aprobó que podrá actuar en cualquier lugar del mundo donde considere que la seguridad de sus miembros está en riesgo. Esta Organización, el FBI, el Pentágono y muchos de los cuerpos de Investigación y de policía del mundo, consideran que el ciberterrorismo de los piratas virtuales es mucho más peligroso que el de los terroristas tradicionales, ya que pueden apropiarse de cualquier sistema que controle armas de destrucción masiva, donde estén.

La OTAN está alerta por el ciberterrorismoa

La OTAN acordó crear un sistema de defensa antimisiles para proteger a Europa y a los Estados Unidos de las nuevas amenazas globales, el terrorismo internacional, las armas de destrucción masiva (químicas, biológicas, radiológicas y nucleares) y muy especialmente de las amenazas virtuales. Contempla un Manual de Leyes sobre Guerra Cibernética, que hasta justifica matar hackers civiles. “20 expertos, en conjunto con el Comité Internacional de la Cruz Roja y el Cibercomando de Estados Unidos”, redactaron un documento que propone nuevas reglas sobre la guerra cibernética, en el analizaron las leyes de guerra convencionales y cómo adaptarlas a los ciberataques.

El manual advierte que estos deben evitar blancos como hospitales, represas, y estaciones de energía nuclear, para minimizar las posibles víctimas civiles, y dice que, “es aceptable que un estado responda con armamento tradicional a ataques cibernéticos patrocinados por otro, si puede demostrar que el hacker causó la muerte de ciudadanos o severos daños a la propiedad. Y que, los hackers, “que perpetran ataques, son blancos legítimos de contraataque, aún siendo civiles”.

Hackers que tienen poder para tumbar gobiernos, manipular información, quebrar economías…

Ante las graves consecuencias de una guerra informática, los expertos reclaman una especie de Convención de Ginebra, para la ciberguerra. Hoy no hay protocolos para saber cómo pueden declararse estas acciones que van desde destruir bases de datos, redes de defensa, “sistemas de comunicación, redes de suministro de electricidad, robo de secretos industriales, sistemas bancarios, apagones de ciudades y fábricas, infraestructura sanitaria, transportes y áreas vitales. Nadie está exento de ser atacado; todo puede ser vulnerado y dañado. La alteración intencional de datos y programas pone en riesgo a la humanidad.

Turquía, apoyada por el mundo islámico tiene como principal blanco cibernético a Israel y a los judíos de todo el mundo. Esta guerra nació cuando un grupo de ciberpiratas turcos, palestinos y de otras latitudes del mundo musulmán-árabe, atacaron y bloquearon cientos de portales de Internet israelíes privados, y otros apoyados por empresas, como el del Fondo Nacional Judío; el de MSN de Microsoft; y la página de Coca Cola. En multitud de portales israelíes intervenidos, ondeó la bandera turca y se escucharon insultos a Israel y a los judíos. El contra-ataque paralizó el portal de colecta de donaciones para la organización turca IHH, que favorece la causa de Gaza. Los navegantes en IHH solo captaban imágenes de soldados heridos.

Como le ha sucedido a otros países, varios de los sitios web del gobierno de Arabia Saudita han sufrido ataques informáticos en 2013 coordinados desde el exterior, que han inhabilitado cientos de direcciones del protocolo de Internet (IP). Más de 30.000 computadores fueron alterados en instalaciones petroleras; en efecto, un ataque realizado el año pasado a la compañía petrolera Saudi Aramco (la mayor de crudo en el mundo), dañó sus computadoras, constituyéndose en la incursión cibernética más destructiva de la historia. Y en otra latitud, un grupo anónimo realizó un ataque informático contra la web de la Fiscalía holandesa, «en respuesta a la detención de un activista de 16 años».

Los soldados cibernéticos de las Fuerzas Armadas de Noruega enfrentan a los ciberpiratas aceptando que son imposibles las redes plenamente seguras, y más bien, desarrollan una estrategia para poder detectar los ataques virtuales en cosa de segundos, lo que les permite contrarrestarlos de inmediato.

Las batallas secretas del Ejército Sirio Electrónico, SEA

El Ejército Sirio Electrónico, SEA enfrentado a Anonimous

El exterminador sirio Bashar Al Asad, tiene uno de los batallones de hackers más efectivo del planeta: el Ejército Sirio Electrónico, (SEA), creado en 2011, (a raíz de la guerra civil de ese país), el cual es asesorado por el gobierno ruso. Sus misiones son encubrir los abusos del régimen sirio y perseguir a los líderes opositores, hackeando y destruyendo sus redes y sus equipos de comunicación, y denunciando dónde están. Otro de sus encargos principales es atacar centrales de inteligencia de Occidente y a redes sociales de grandes medios de información y agencias internacionales de prensa. La AP, fue hackeada por el SEA, que le adjudicó un falso extra indicando que la Casa Blanca había sido atacada y el presidente Obama herido. El servicio fotográfico de la AFP también fue violado por el SEA, al igual que las redes sociales de la BBC, Al Jazeera, Financial Times, The Guardian, The Washington Post, Deutsche Welle, The Telegraph, The Independent y otros medios. El ejército voluntario de Mercenarios cibernéticos del SEA, tienen base en Dubai por razones logísticas, fue montada por Rami Makhould, multimillonario del sanguinario presidente sirio, Bashar Al Asad.

El genocida sirio Bashar Al Asad

Este, controla la manipulada versión que imponen sus hackers-activistas en la red sobre la guerra genocida Siria y defiende su régimen con brutal barbarie contra los opositores, causado ya la muerte a más de 90.000. El SEA a través de un mail o un tuit falsos, se apropia de informaciones secretas, o ataca instituciones como Wall Street, a la que incursión generando pánico financiero y pérdidas por muchos millones de dólares, poniendo el índice bursátil Dow Jones al borde del crack.

Los hackers sirios, como los de otros ejército cibernéticos, trabajan sin cansancio, son disciplinados y ordenados, viven actualizados en las tecnologías de la información y las comunicaciones y son expertos en robo de información, hasta de los datos genéticos confidenciales de una persona. Lo más grave de todo es que podrían hasta acceder y alterar instalaciones de cohetes nucleares.

Anonymous: incontenible movimiento cibernético mundial

El único enemigo del ejercito virtual Sirio en el mundo virtual, es Anonymous, el famoso colectivo de hackers que opera en los cinco continentes y que ha protagonizado movimientos tan famosos como el Occupy Wall Street, en Estados Unidos; las caída de los gobiernos de Túnez, libia y Egipto (en dos ocasiones), la guerra de Siria, la insurrección estudiantil en Grecia y la actual de Brasil, agitaciones en Venezuela, y acciones contra corporaciones como Master Card, Facebook, Nike, Amazon y Wal-Mart y varios movimientos de los Indignados.

Anonymous incontenible movimiento cibernético mundial

En 2012 se inició la guerra entre SEAL y Anonymous, cuando este ciberejército, se tomó la página web del Ministerio de Defensa sirio publicando en ella fotos de los ataques sanguinarios del ejército de Bashar al Asad Eel. Y el SEA hizo lo propio atacando y vulnerando el portal de la red social de Anonymous que es el seudónimo utilizado por grupos de personas con un misma causa o fin, que desde 2008 realizan acciones de protesta individuales o colectivas concertadas, invocando la libertad de expresión y la independencia de la Internet; en contra de la corrupción y los abusos de gobiernos, o contra distintas organizaciones. Se inspira en la formación de pequeños grupos y los coordina para que se movilicen simultáneamente y salgan a la calle a protestar. Su poder está en la sumatoria de fuerza de participantes individuales y en el valor de la información difundida velozmente a través de la Internet.

Anonymous adoptó su famosa imagen que es utilizada en todo el mundo por activistas indignados, del cómic V for Vendetta; es decir, la máscara de un hombre de bigotes que sonríe enigmáticamente, usada para que los Indignados manifestantes no sean identificados por las autoridades de los países donde actúan. Los hacktivistas de Anonymous no buscan ganar dinero sino reconocimiento social a través de acciones inteligente y espectaculares en favor de causas que consideran justas; y cobran algunas acciones cometidas contra los ciudadanos; los motiva la protestas social, la política, ideologías de carácter civil, vencer contrincantes y vengar a víctimas de la injusticia, alrededor del mundo.

Anonymous, por ejemplo, ha generado el arresto de pederastas; adelantó en 2008 el Proyecto Chanology en protesta contra la Iglesia de la Cienciología, y ha adquirido adeptos y simpatía de la opinión internacional. En 2012, se unió a las protestas contra las elecciones iraníes. Y actuó en Venezuela antes de la muerte del Presidente Hugo Chávez; incitó:”A los que se sumen a este ideal los invitamos a colaborar con la Operación Paperstorm, consistente en imprimir y pegar volantes con ideales del grupo que pueden crear ustedes mismos. Cumplida la operación anunciaremos los nuevos ataques a través de nuestra mejor y única arma, la Internet”. Anonymous también alentó y movilizó a través de la Internet a los colombianos para que protestaran contra la fracasadareforma de la justicia y este movimiento logró doblegar al congreso colombiano.

Los hackers y el escándalo de WikiLeaks

Los Hackers, combatientes cibernéticos efectivos y unidos, pueden actuar solos o conformar ejércitos muy eficientes por una causa común, aunque no se conozcan y desde distintos sitios del planeta. Son grupos que buscan y obtienen información reservada, que dañan sistemas o complejos de computación de países enemigos; y a veces se trata de verdaderos criminales organizados.

En la ONU también están muy preocupados con los autónomos robots asesinos

Entre los miembros de los ejércitos cibernéticos hay genios que serían capaces de cometer locuras como una catástrofe mundial. No existen sistemas computarizados a salvo de sus acciones. Hay hackers buenos y malos; los piratas cibernéticos pueden espiar, vulnerar y entrar a los complejos de seguridad de cualquier país y afectar sus estructuras. La guerra virtual entre naciones utiliza el ciberespacio para combatir con propósitos militares, políticos, económicos, religiosos, industriales y científicos (robo de fórmulas), etc. Algunas veces son la extensión de conflictos armados y usan las tecnologías de la información y las comunicaciones, en lugar de armas convencionales.

Es tal el poder de los hackers que manipulan Stuxnet, el primer virus creado para destruir blancos concretos. Aunque los sistemas industriales estén apagados o desconectados de la Internet, con una memoria USB y por agujeros de seguridad de programas, con este gusano virtual pueden infectar fábricas o plantas. Según el Washington Post, “un equipo de soldados cibernéticos actúa en una ciudad virtual ante posibles amenazas terroristas”. Aquellos pueden actuar neutralizando y desactivando ataques de lanzacohetes antes de que sean disparados. Están en capacidad de identificar ataques a redes de electricidad, o de evitar la manipulación remota de redes. Hasta la seguridad del Air Force One, avión presidencial de Estados Unidos, estría indefenso ante los hackers.

Julian Asange, el periodista australiano editor de WikiLeaks

El soldado estadounidense y analista de inteligencia y Bradley Manning, arrestado desde 2010 cuando tenía 25 años y juzgado por 22 cargos, entre ellos, de causar la gigantesca filtración de información clasificada en la historia de los Estados Unidos. Había sido enviado en 2009 a la base de operaciones Hammer, en Bagdad, donde tenía acceso a la red secreta Spirnet, del Departamento de Defensa y a Jwics del Departamento de Estado. Al mes de estar allí, Masnning inició la entrega de más de 700.000 documentos y cables diplomáticos al sitio web, WikiLeaks, de Julian Asange, descubriendo informes diplomáticos sobre los secretos de las guerras de Irak y Afganistán.

Luego de haber estado confinado solitario y bajo condiciones que ONU denunció como «crueles, inhumanas y degradantes”, por acción de más medio millón de activistas que pidieron al gobierno de los Estados Unidos su libertad y que lo dejaran de torturar, fue transferido a otra prisión sin confinamiento solitario.

Este es otro ejemplo del poder cibernético de movilización espontánea generada a través de la Internet. La Operación Vengar a Assange, liderada por Anonymous a raíz del cerco que le aplicaron a la página web WikyLeaks, y a su creador, el periodista australiano Julian Assange, refugiado hace más de un año en la Embajada de Ecuador, en Londres. Cuando WikiLeaks empezó a sufrir el acoso de empresas y gobiernos, Anonymous lanzó su Operación y afectó parte de los sistemas informáticos de Mastercard. Miles de navegantes unidos ocasionalmente, atacaron en la red a quienes cerraron las cuentas que financiaban la página de Asange. «La primera guerra de la información ha empezado. Envía por Twitter y coloca esto en cualquier lugar». Los espontáneos Indignados Anonymous, dijeron: «Objetivo: www.visa.com. Disparar, disparar, disparar»… explicaban cómo hacerlo.

Facebook impulsa los movimientos de los indignados

«Si no cunde el pánico y nos hacemos más grandes, nadie nos puede parar», decían en un chat los activistas de la Operación Venganza. Nunca antes hubo ciberataques de tal magnitud. «Es una acción simbólica; nuestro objetivo es aumentar la conciencia sobre WikiLeaks y los métodos subrepticios de las empresas que ponen en peligro la capacidad de este para funcionar». Y así, vengaron el bloqueo hecho a los sistemas de pagos de Wikilicks.

Otra guerra cibernética es librada hoy por la policía contra secuestradores hackers, cuya fuente de información son los blogs y Facebook de sus víctimas, donde observan las caras de los secuestrables en las fotos, y sus viviendas; detectan su nivel social y económico. Descubren donde viven; dónde estudian sus hijos; a dónde y cuando salen de vacaciones; quiénes son los padres, hermanos, amigos y allegados, allí en la web por un incomprensible descuido o por imprudencia de las víctimas, los delincuentes tienen a mano toda la información que Facebook vende de sus usuarios quienes no saben el riesgo de publicar todo tipo de información y fotos personales, ni que el contrato virtual que firman con un clic, en “acepto”, le da a Facebook la propiedad perpetua de sus datos e imágenes. Esta es otra fase de la guerra cibernética que casa víctimas humanas.

Verbien magazin El tiempo corre hacia atrás y solo lo atan los buenos recuerdos y las buenas acciones. Gilberto Castillo

Verbien magazin El tiempo corre hacia atrás y solo lo atan los buenos recuerdos y las buenas acciones. Gilberto Castillo